Być może jeszcze za naszego życia uda się zbudować przenośny wykrywacz fal grawitacyjnych

1 lipca 2020, 13:06Przed czterema laty informowaliśmy o jednym z największych odkryć naukowych obecnego wieku – zarejestrowaniu fal grawitacyjnych. Zostały one zauważone przez LIGO. W każdym z dwóch laboratoriów LIGO pracuje interferometr w kształcie litery L. Długość każdego z ramion wynosi 4000 metrów. Teraz naukowcy proponują wybudowanie 1000-krotnie mniejszego przenośnego interferometru, który mógłby wykrywać fale grawitacyjne w każdym laboratorium na świecie.

Google chce wykorzystać nasze smartfony do badania jonosfery i udoskonalenia GPS

28 listopada 2024, 09:35Naukowcy z Google Research proponują, by wykorzystać miliony smartfonów używanych z systemem Android do badania w czasie rzeczywistym zmian w jonosferze i poprawienia tym samym dokładności systemów nawigacji satelitarnej. Zamiast postrzegać jonosferę jako obszar, który zaburza GPS, możemy odwrócić sytuację i wykorzystać odbiorniki GPS jako urządzenia do badania jonosfery. Łącząc dane z czujników milionów telefonów stworzyliśmy szczegółowy obraz jonosfery, którego w inny sposób nie można uzyskać, stwierdził Brian Williams i jego koledzy.

Użytkownicy komputerów winni infekcjom

4 kwietnia 2007, 09:57Specjaliści ds. bezpieczeństwa uważają, że za ogromną liczbę infekcji komputerów winę ponoszą sami użytkownicy. Najlepiej widać to na przykładzie starszych robaków takich jak Netsky czy Mytob, które wciąż zarażają kolejne komputery, mimo iż od dawna producenci oprogramowania udostępnili odpowiednie poprawki, a programy antywirusowe potrafią je wykrywać.

Chińczycy pobili Amerykanów

14 marca 2008, 11:57Z danych firmy badawczej BDA China wynika, że Chiny mają więcej internautów niż USA. Liczba korzystających z Sieci obywateli Państwa Środka wynosi około 217 milionów.

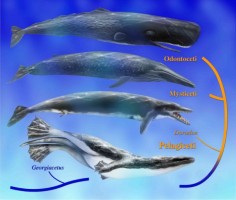

Oceany przed wiekami

26 maja 2009, 11:59Podczas rozpoczętej właśnie konferencji Census of Marine Life naukowcy zaprezentują rekonstrukcję danych, z których będziemy mogli dowiedzieć się, jak przed wiekami kształtowała się liczebność zwierząt zamieszkujących światowe oceany.

Google ma winnego

4 czerwca 2010, 11:51W wywiadzie dla Financial Times szef Google'a, Eric Schmidt stwierdził, że ostatni skandal z podsłuchiwaniem sieci Wi-Fi to wina jednego z inżynierów, który wprowadził do oprogramowania nieautoryzowany kod. Obecnie Google prowadzi wewnętrzne śledztwo przeciwko temu pracownikowi.

Wirtualne cenniejsze od materialnego

17 maja 2011, 08:57Niematerialne cyfrowe artefakty, np. zdjęcia, e-maile czy pliki muzyczne, mogą być dla współczesnych nastolatków równie cenne, co ulubiona książka z dzieciństwa lub T-shirt z festiwalu muzycznego. Fakt, że wirtualne dobra nie mają formy fizycznej, tak naprawdę zwiększa ich wartość - ustalili naukowcy z Carnegie Mellon University (CMU).

Pizza skrojona na miarę dorosłego

2 lipca 2012, 10:24Prof. Mike Lean z Uniwersytetu w Glasgow i biznesmen Donnie Maclean stworzyli zrównoważoną odżywczo pizzę. Jak zapewniają panowie, zawiera ona 30% zalecanej normy witamin, minerałów, kalorii, białek oraz węglowodanów.

Zdalne wyłączenie uchroni przed kradzieżą?

16 kwietnia 2014, 09:28Amerykańskie telekomy, producenci smartfonów i tabletów oraz organizacje przemysłowe ustąpili pod naciskiem polityków oraz organów ścigania i mają zamiar wprowadzić w urządzeniach programowy „kill switch”. To mechanizm, który pozwoli użytkownikowi na zdalne zablokowanie skradzionego tabletu czy smartfonu

Naukowcy we Wrocławiu... złapani w sieć

11 stycznia 2016, 10:14Ponad 230 naukowców z prawie 30 krajów świata weźmie udział w rozpoczynającej się w poniedziałek 11 stycznia we Wrocławiu trzydniowej interdyscyplinarnej konferencji NetSci-X 2016, poświęconej naukom o sieciach (network science).